Back-end (in sigla BE) è la parte non accessibile dall’utente ma solamente dagli amministratori del sito che, tramite il back-end possono inserire nuovi dati (nuove sezioni, nuovi post etc.).

Archivi categoria: B

Blockchain

La blockchain (letteralmente “catena di blocchi”) è assimilabile a un database distribuito, o in altre parole a un libro mastro elettronico, gestito da una rete di nodi, ognuno dei quali ne possiede una copia privata. Non è richiesto che i nodi coinvolti conoscano l’identità reciproca o si fidino l’un l’altro. Una volta autorizzata l’aggiunta del nuovo blocco, da almeno il 50%+1 dei nodi, ogni nodo aggiorna la propria copia privata. il contenuto del blocco, una volta scritto non è più né modificabile né eliminabile, a meno di non invalidare l’intera struttura. Può garantire il corretto scambio di titoli e azioni, può sostituire un atto notarile è una tecnologia diventata famosa ,perchè è alla base dei Bitcoin. Il termine viene utilizzato sia per indicare un network che implementa un ledger decentralizzato, sia per indicare la struttura dati costituita da un elenco di blocchi di transazioni.

Black Hat

Il termine black hat distingue gli hacker criminali dagli altri, chiamati white hat (cappello bianco). Il nome è mutuato dai vecchi film western in cui i buoni per convenzione indossavano un cappello bianco e i cattivi un cappello nero. A seconda della sua abilità e della sua competenza, un hacker black hat può corrompere, interrompere o addirittura chiudere un sito web o bloccare un insieme di reti. In alternativa può vendere gli exploit ad altre organizzazioni criminali.

Blockchain privata

Blockchain privata ,permissioned, come Chain e Bankchain, possono accedere alla rete solo utenti autorizzati ed autenticati poiché la Blockchain in questione opera esclusivamente entro i limiti di una comunità ben definita dove tutti i partecipanti sono noti. Solitamente a capo di questi sistemi si trovano istituti finanziari o agenzie governative che definiscono chi possa accedere o meno alla rete. Questo vuol dire che tutti i miner sono considerati fidati.

Browser

In informatica un web browser o navigatore è un programma che consente di usufruire dei servizi di connettività in Rete e di navigare sul World Wide Web, appoggiandosi sui protocolli di rete forniti dal sistema operativo attraverso opportune API, permettendo di visualizzare i contenuti delle pagine dei siti web, specificandone l’URL, e di interagire con essi.

Bug

Nell’informatica il termine bug o baco identifica un errore nella scrittura di un programma software. Meno comunemente, il termine bug può indicare un difetto di progettazione in un componente hardware, che ne causa un comportamento imprevisto o comunque diverso da quello specificato dal produttore. In certi casi, i bug in un programma possono essere particolarmente gravi, fino al punto di rendere vulnerabile ad attacchi informatici anche il computer che ospita il software.

Backdoor

Le backdoor in informatica sono paragonabili a porte di servizio (cioè le porte sul retro) che consentono di superare in parte o in tutto le procedure di sicurezza attivate in un sistema informatico o un computer entrando nel sistema stesso. Queste “porte” possono essere intenzionalmente create dai gestori del sistema informatico per permettere una più agevole opera di manutenzione dell’infrastruttura informatica da remoto, mentre più spesso da cracker intenzionati a manomettere il sistema.

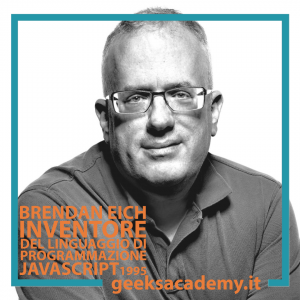

Brendan Eich

Brendan Eich (1961) Informatico statunitense, creatore del linguaggio di programmazione JavaScript.

Mezzo artista e mezzo hacker, ma programmatore a tempo pieno. Così il New York Times ha definito Brendan Eich in uno dei tanti articoli che la stampa statunitense ha dedicato nel tempo al papà del linguaggio JavaScript, della Mozilla Foundation e la Mozilla Corporation (di cui è stato il CTO e per un breve periodo anche il CEO).

Nel 1995 venne assunto in Netscape, era un giovane programmatore, e creò in appena 10 giorni, un nuovo linguaggio di programmazione somigliante a Java e che poteva essere implementato in Netscape Navigator: nasce così Javascript (inizialmente chiamato Mocha, poi diventato LiveScript e solo sul finire del 1995 JavaScript). Eich continuerà a supervisionare lo sviluppo di SpiderMonkey (ovvero l’implementazione di JavaScript all’interno di Netscape Navigator sino al 2011).

Dal 2015 è il CEO di Brave Software.

Big Data

Il termine è utilizzato in riferimento alla possibilità di estrapolare, analizzare e mettere in relazione un’enorme mole di dati eterogenei, strutturati e non strutturati, allo scopo di scoprire i legami tra fenomeni diversi e prevedere quelli futuri. Questi dati sono generati dalla maggior parte delle nostre attività quotidiane, ad esempio i dati degli utenti di un sito web, dei loro post su facebook, o dall’utilizzo di un’app, dagli oggetti collegati alla rete, e così via. Le informazioni accumulate nel corso degli ultimi due anni ha superato l’ordine dei Zettabyte (10^21 byte).

BitTorrent

BitTorrent, spesso abbreviato BT, è un protocollo finalizzato alla distribuzione e condivisione di file nella rete.